密钥是什么(bitlocker恢复密钥是什么)

本文作者:LoRa-Alliance

本文来源:中国低功耗物联网联盟

本篇,我们来聊一聊LoRaWAN安全机制的那些事。

在互联网和物联网的世界,安全始终是人们最为关心的问题之一。LPWAN领域发展较为成熟的LoRaWAN在安全性方面有特殊的考虑和设定,以下是安全方面的若干问题与解答。

1. LoRaWAN安全机制怎么进行说明的?

所有的安全机制在LoRa的协议中有具体说明,目前LoRaWAN标准协议1.0和1.0.2已通过官方渠道发布,可以下载。1.1还在修订中。

2. LoRa的安全机制是如何保证LoRaWAN网络的安全操作的?

LoRaWAN支持源头认证、完整性和MAC架构重发保护。LoRaWAN同时支持终端设备和应用服务器之间应用载荷的端对端加密。LoRaWAN支持MAC指令加密的操作。所有这些过程都依赖于高级加密标准(AES)以及128位的密钥算法。

3.两种入网方式ABP (Activation-by-Personalization)和OTAA(Over-the-Air-Activation)在安全方面有什么区别?

LoRaWAN使用静态根密钥和动态生成的会话秘钥。

根密钥只存在于OTAA的终端设备上。当OTAA终端设备在网络中执行连接过程时,它们被用于生成会话密钥。OTAA终端设备被安装后,将能够连接到与密钥服务器有接口的任何网络(在1.1版本的协议中称为连接服务器JoinServer),最终设备与此关联。终端设备利用会话秘钥来保护空中通信。

ABP终端设备不配备根密钥。取而代之,它们会为预先选择的网络提供一组会话密钥。而且 ABP终端设备整个生命周期内会话密钥保持不变。

所以不断更新的会话密钥使得OTAA设备更适合需要更高级别安全性的应用场景。

4.LoRaWAN中使用的是何种标识码?

每个终端设备通过一个64位的全球唯一识别的EUI标识符进行标识,标识符由设备制造商分配。而EUI标识符的分配者需要从IEEE相关的登记机构获取权限。

负责管理终端验证的连接服务器(Join Server)也会被一个全球唯一识别的64位EUI标识符进行标识,它由这个服务器的所有者进行分配。

在开放网络中漫游的私有LoRaWAN网络通过一个由LoRa联盟分配的24位全球唯一的标识符进行标识。当一个终端设备成功入网后,它会从网络服务器获得一个32位的暂时设备地址。

5.我可以随机的给我的设备或者网络分配标识符么?

展开全文

标识的分配要遵循第四点提出的规定,如果随意分配会引起不必要的混乱。

6.所有的终端设备在出厂时候分配的默认秘钥都是相同的么?

当然不是。在LoRaWAN中没有默认密钥或者默认密码这样一个概念。 所有终端设备出厂时都分配了一个默认的唯一识别码。所以从一个设备中提取到的秘钥并不会对其他的设备产生影响。

7.使用的密钥是什么类型的?

一个OTAA的终端设备配备了一个根密钥,称为AppKey。从网络的角度,APPKey由Join Server提供,Join Server和网络服务器可以在一起也可以分开。一个ABP终端配备了两个会话密钥(应用会话密钥APPSKey和网络会话密钥NwkSKey),其中NwkSkey由网络服务器提供,AppSkey由应用服务器提供。

8.使用了何种加密算法?

在RFC4493中定义的AES-CMAC算法用于原始身份认证和完整性保护。IEEE 802.15.4-2011定义的AES-CCM*用于加密。

9.LoRaWAN是如何防止窃听的?

MAC的有效载荷在终端和网络之间传输时被加密。此外,终端设备和应用服务器之间的应用载荷也进行了加密。这确保了只有持有密钥并且被授权的实体才能够访问纯文本内容。

10.LoRaWAN如何防止欺骗?

MAC有效载荷原始的身份认证和完整性保护通过终端设备和网络之间的信息完整性代码(MIC)可以实现。这确保了只有具有完整密钥且被授权实体(终端、网络服务器)才能够生成有效的帧。

11.LoRaWAN如何避免重传?

MAC有效载荷的完整性保护利用帧计数器,以确保接收者不会再次接收一个已经收到的帧。

12.如何确保后端接口的安全性?

后端接口包括网络服务器中、Join Server 和应用程序服务器之间的控制和数据信号。HTTPS和VPN技术被应用在这几部分之间通信的安全性确认中,使用方式和其他通信系统中大致相同。后端接口不在LoRaWAN协议范围内。

13. LoRaWAN支持硬件的安全么?

通终端设备和服务器平台的硬件安全性与包括LoRaWAN在内的通信协议没有直接的关系。

14.如果面临一个安全威胁我该怎么办?

总体上来说,一个安全性威胁会来自协议本身(如缺少重传保护)、实现过程(如设备密钥的提取)、部署过程(如防火墙缺失)或者三者的结合。所以当面临一个安全威胁时,首先要找到它的源头。实现过程会涉及到制造商,部署过程会涉及到运营商。

往期推荐

2017国际物联网博览会推荐

还在为选择展会发愁?

8月16-18日IOTE物联网展,500名企+10W专业观众相聚深圳会展中心,同期的物联网、RFID、无线通信及定位、智能家居、智能零售、移动支付等专业论坛期待您的参与!

少量展位订购从速,陈江汉18676385933

相关文章

-

微商客户资源(微商货源网精准客源)详细阅读

微商找客源是对微商来说非常重要的一件事,很多做微商的就是苦苦支撑着因为没有客源,微商如何找客源一直是一个不衰的话题,下面我们就来讨论下这个话题。一:定...

2022-09-08 18940

-

什么是AR(什么是ar导航)详细阅读

增强现实的AR互动营销增强现实的AR互动营销一款叫做《口袋妖怪GO》的手游在欧美火了,在还未上线的中国,#PokemanGo#这一话题的微博阅读量已经...

2022-09-08 18195

-

弯弯的月亮像小船(弯弯的月亮像小船,小小的船儿两头尖)详细阅读

点击上方蓝字关注我们你拍一,我拍一,一个小孩坐飞机。你拍二,我拍二,两个小孩丢手绢。你拍三,我拍三,三个小孩来搬砖。你拍四,我拍四,四个小孩写大字。你...

2022-09-08 13628

-

流苏是什么(流苏是什么样子的图片)详细阅读

导语 听说流苏和秋天更配哦!流苏这个元素也不是今时今日才流行起来的,能经久不衰是因为它真的美呆了~踏进9月,秋高气爽,随风摇曳的流苏真心是风情万种!宝...

2022-09-08 639

-

淘口令是什么意思(什么叫做淘口令)详细阅读

现在开淘宝的越来越多了。但是做得好的好的始终还是那么多,好多人因为刚开始很迷茫,不知道怎么做,或者做到一半发现没有效果,无奈之下只好放弃了,我作为一个...

2022-09-08 664

-

发家致富网(发财致富网)详细阅读

前言:面相五行人格与性格职业密切相关,有什么用的性格就有什么样的命运,性格决定命运。有些人需要白手起家获得财富,有些人则有可能会发横财,你会通过什么方...

2022-09-08 638

-

兼职在家工作(在家工作的兼职)详细阅读

力哥说理财,简单又好玩。跟着力哥走,理财不用愁!本文3100字,阅读约6分钟我要介绍的赚钱工作就是兼职写稿赚稿费。主业靠写作发大财是件非常困难的事,只...

2022-09-08 656

-

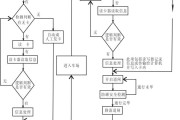

系统流程图(系统流程图是描述)详细阅读

数据流程图(简称DFD)是一种能全面地描述信息系统逻辑模型的主要工具。简言之,就是以图形的方式来描述数据在系统流程中流动和处理的移动变换过程,反映数据...

2022-09-08 618

发表评论